Лабораторная 3. Пакетные анализаторы трафика

Цель:

Приобрести навыки работы с пакетными анализаторами трафика

Задачи:

- Подключится к виртуальной машине на облачной платформе СПбГУТ

- Установить tcpdump

- Получить навыки работы c tcpdump

- Получить навыки работы c

NetCatSCP - Получить навыки работы с Wireshark

Работа с анализатором пакетов tcpdump

tcpdump это компьютерная программа анализатор пакетов работающая через интерфейс командной строки. Она позволяет пользователю отображать пакеты, передаваемые или получаемые по сети

Синтаксис tcpdump

tcpdump {опции} -i {название интерфейса} {Фильтры}

опции tcpdump

| Ключ опции | Что делает |

|---|---|

| -A | Вывод пакетов в кодировке ASCI |

| -c n | перехватить n пакетов |

| -C n | создание дампа трафика определенного при размере, при генерации больше заданного создать новый файл для дампа, где n размер пакета по умолчанию указывается 1000000 байт Добавив к значению суффикс k/K, m/M или g/G, единицу измерения можно изменить на 1,024 (КиБ), 1,048,576 (МиБ) или 1,073,741,824 (ГиБ) соответственно. |

| -D | вывести список сетевых интерфейсов |

| -e | выводить информацию уровня соединения для каждого пакета, это может быть полезно, например, для отображения MAC адреса |

| -n | не отображать домены |

| -K | не проверять контрольные суммы пакетов |

| -w {название дампа}.pcap | запись вывода в файл |

| -r {название дампа}.pcap | чтение дампа созданного с помощью ключа -w |

| -v -vv -vvv | Более подробный вывод, желательно устанавливать -vvv, для дальнейшей работы |

| -q | выводить минимум информации |

Примеры работы с tcpdump

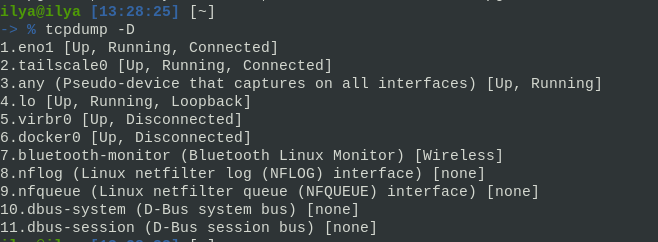

Просмотр всех интерфейсов

sudo tcpdump -D

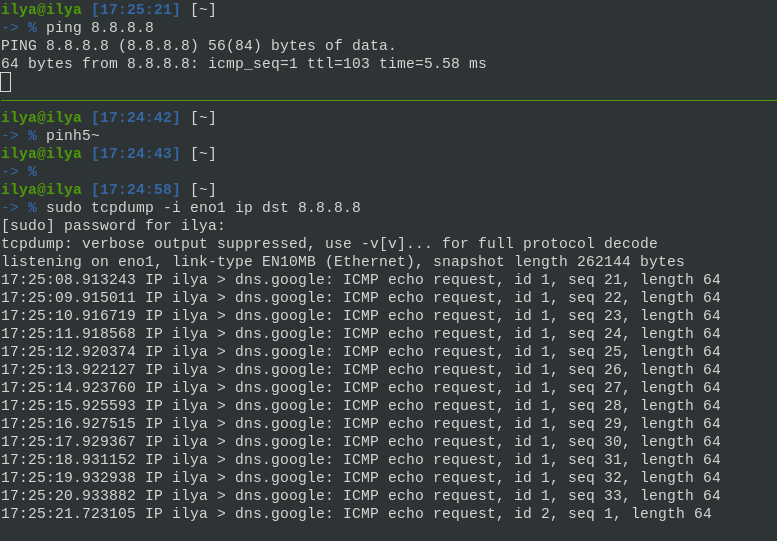

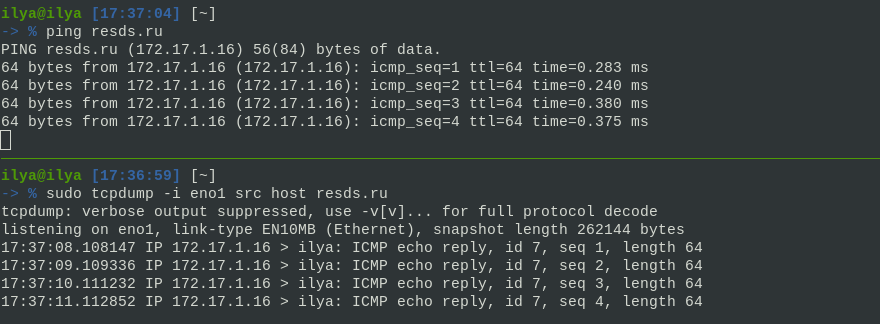

Просмотр всего трафика на интерфейсе eno0 с адресом назначения 8.8.8.8

sudo tcpdump -i eno0 ip dst 8.8.8.8

Название интерфейса брать из своей конфигурации

Просмотр всего трафика на интерфейсе eno0 с адресом отправки 8.8.8.8

sudo tcpdump -i eno0 ip src 8.8.8.8

Название интерфейса брать из своей конфигурации

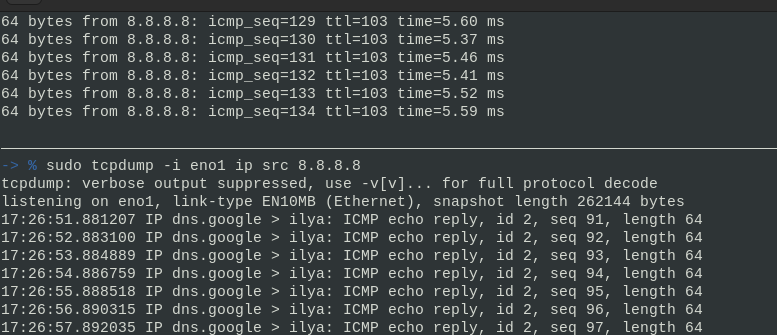

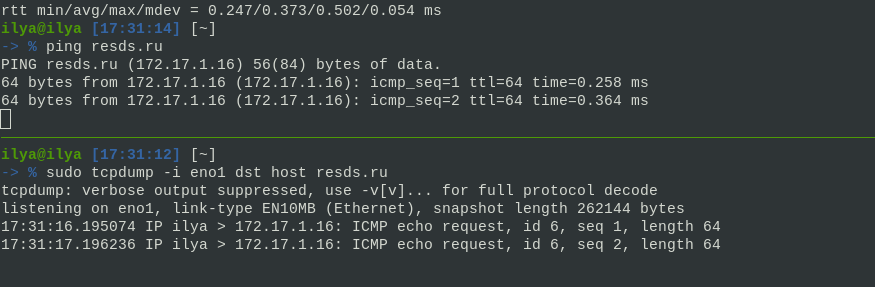

Просмотр всего трафика на интерфейсе eno0 с доменным именем назначения resds.ru

sudo tcpdump -i eno0 dst host resds.ru

Название интерфейса брать из своей конфигурации

Просмотр всего трафика на интерфейсе eth0 с доменном отправки resds.ru

sudo tcpdump -i eno0 dst host resds.ru

Название интерфейса брать из своей конфигурации

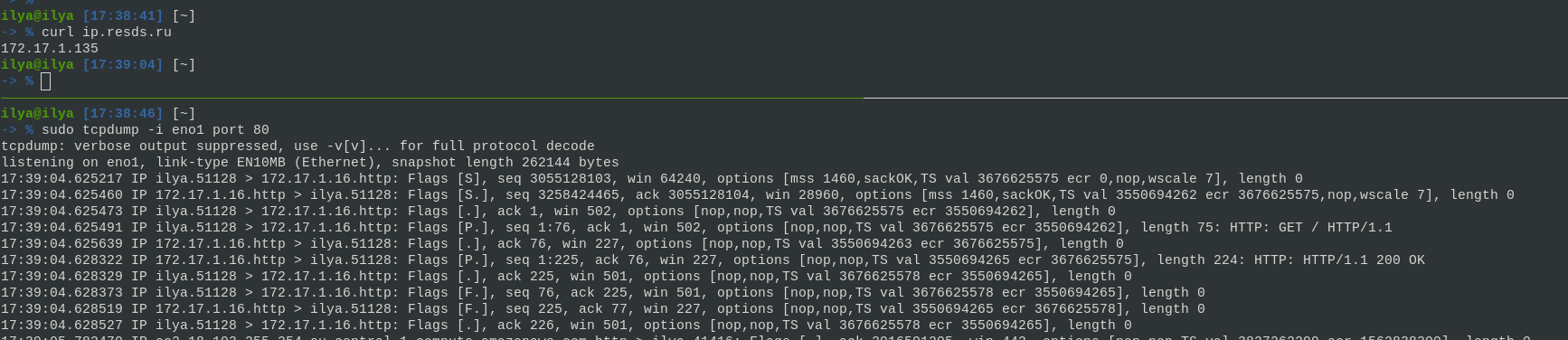

Просмотр трафика на интерфейсу eno0 с использованием 80 порта

sudo tcpdump -i eno0 port 80

Название интерфейса брать из своей конфигурации

Просмотр трафика на интерфейсе eth0 использующих диапазон портов 80-443

sudo tcpdump -i eth0 portrange 80-443

Также для некоторых протоколов существуют готовые фильтры к примеру можно отфильтровать все arp пакеты интерфейса eth0

sudo tcpdump -i eth0 arp

Возможно фильтрация по размеру пакета, так мы можем отфильтровать все пакеты меньше 64 байт

sudo tcpdump -i eth0 less 64

Фильтрация пакетов больше 64

sudo tcpdump -i eth0 greater 64

Сохранить весь udp трафик проходящий интерфейс eth0 в файл dump.pcap

sudo tcpdump -i eth0 udp -w dump.pcap

прочитать дамп dump.pcap

tcpdump -r dump.pcap

Использование NetCatSCP

NetcatSCP (илиsecure nc)copy) являе— этся мощной сетевой утилитойа командной строки, которая позволяет безопасно копировать файлы и каталоги между двумя локациями. Базовая технология для работы scp - это SSH(Secure Shell)

С помощью scp можно скопироватупь файл или каталог:

- От локальной

нмабольшинствы к удалеоперационныхой. - От удаленной систем

,ы к вашей локалючая Linux, macOS и Windows. Netcatьной может выполнять множество различных сетевых задач, таких как чтение или запись данных через TCP или UDP, создание простых серверов или клиентов, а также выполнение портсканирования. Он иногда называется "свисающим вилкой" для сетевых соедшинений,. - Между

что ондвуможет быть использован длясоздания различных типов сетевых соединений.Вот несколько основных способов использования Netcat:Установка соединения TCP:Чтобы установить соединение TCP судаленнымихосистоемами.

Си порнтом, вы можете аксиспользовать следующую команду:

SCP

ncscp <хост>[OPTION] <порт>[user@]SRC_HOST:]file1 [user@]DEST_HOST:]file2

На

Опрцимер:и ncSCP

ncSCP| ключ | Что

|

|---|---|

| -p | порт

|

| -r | рекурсивно

|

| -С | Сжатие при передаче на удаленное устройство |

| -i n | использование ключа авторизации, где n путь к файлу ключа |

| -1 | использов

|

| -2 | использовать SSH 2 |

| -4 | использова |

| -6 | использовать IPv6 |

| -o ssh_option | Возмож |

| -q | Тихий режим ничего не выводится во время передачи |

Примеры использования

Перемещение файла foobar.txt с узла resds.ru портд пользов на удаленном хосте, чтобы проверить, открыты ли определем test в локальную домашныюю дире пкторты. Пример:ю

ncscp -ztest@resds.ru:foobar.txt -v <хост> <начальный порт>-<конечный порт>~/

Наявляется пример:ом, не выполнять

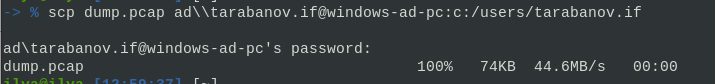

Перемещение файла dump.pcap из текущей директории на компьютер с именем windows-ad-pc для пользователя tarabanov.if находящимся в домене ad, в домашнюю директорию пользователя

ncscp -zdump.pcap -v resds.ru 80-100ad\\tarabanov.if@windows-ad-pc:c:/users/tarabanov.if

Эт

- windows-ad-pc - ip адрес вашего

сканирPC - ad\tarabanov.if - учетная зап

ортыис80 по 100ь нахвашем ПК - c:/users/tarabanov.if - путь к директории, куда перемещаетс

теяresds.ru.файл

Заданием NetCatscp

- Создайте текстовый файл с вашими ФИО и группой и переместите его на локальный пк(аудиторный)

Группа ИКТК-XY Иванов Иван Иванович Петров Петр Петрович - создайте нового пользователя

test_scpс паролемpassword- смените пользователя на test_scp

- Создайте текстовый файл с названием лабораторной работы

- Вернуться на основную учетную запись

- передать с пользователя test_scp на локальный пк(аудиторный)

Задание

- Открыть консольный мультиплексор

- Запустить снятие трафика, с записью трафика в файл

http.pcap - Разделить экран вертикально на половину

- Загрузить страницу, сделанную в первой лаб. работе

- Закончить снятие трафика

- Запустить снятие трафика, с записью трафика в файл

- Передать файл на локальный(аудиторный пк)

- Открыть файл в

wireshark, отфильтровать для отображения только задействованных пакетов в передачи html страницы